Cuando un usuario de Facebook actualiza su estado, comenta una publicación o envía un mensaje, está creando contenido abierto que puede ser aprovechado por los anunciantes, analizado por los investigadores o examinado por las autoridades. Nada en Facebook es privado, no importa cómo una persona establece su «configuración de privacidad». Cuando Facebook dio a conocer…

Diaspora la alternativa libre de facebook y twitter

IPTABLES, FTP y Passive Mode

Cuando conectamos a un servidor FTP, tenemos la opción de elegir dos modos de conexión: Modo activo: el cliente establece una conexión al servidor FTP a través del puerto TCP 21, una vez establecida se crea un canal de datos entre el puerto TCP 20 del servidor y un puerto aleatorio superior al 1024 en…

Las 10 vulneraciones de privacidad que aceptas con Windows 10

Sin ir más lejos la anterior versión que es windows 8, tardó 7 meses en conseguir el 5% del tráfico de ordenadores que obtuvo Windows 10 en su lanzamiento. Como era gratuita todo el mundo lo instaló, no vaya a ser que luego haya que pagar. Estas son las 10 condiciones que aceptais al instalar Windows 10 en…

Conviértete en un hacker de élite: Parte 1 Comenzando

This is post 1 of 1 in the series “Conviertete en un hacker de élite” Un hacker es alguien que tiene grandes habilidades técnicas en computación. El ser hacker es también una actitud ante la vida. Los hackers resuelven problemas y construyen cosas. Ellos creen en la libertad y la ayuda voluntaria mutua. Deja que…

Consejos de seguridad al utilizar ordenadores públicos

Ya queda poco para que de comienzo el verano. ¡Qué ganas tenemos de desconectar de nuestras tareas diarias! No obstante, aunque estemos de vacaciones, seguimos conectados a Internet para leer el correo electrónico, actualizar nuestro estado en las redes sociales y consultar páginas web para encontrar restaurantes, sitios turísticos que visitar o actividades de ocio…

Rastrear Android por consumo de batería

El estudio, realizado por el departamento de ciencias de la informática de la Universidad de Stanford, apunta que un teléfono Android usa más energía cuanto más lejos de la antena telefónica está y en función de los obstáculos que haya entre esta y el terminal. Según los investigadores, el consumo del resto de de actividades del teléfono se…

Accede a la puerta trasera de Sticky keys en PC Remotos con Sticky Keys Hunter

Este bash script comprueba la disponibilidad de las sticky keys y la puerta trasera utilman. El script se conectará a un servidor RDP; enviará tanto las sticky keys como los disparadores utilman y capturas de pantalla del resultado. ¿Cómo funciona? Se conecta a RDP mediante rdesktop Envia shift 5 veces usando xdotool para desencadenar las puertas traseras en sethc.exe Envia Windows+u usando xdotool para desencadenar las puertas traseras en utilman.exe Toma pantallazos Termina la…

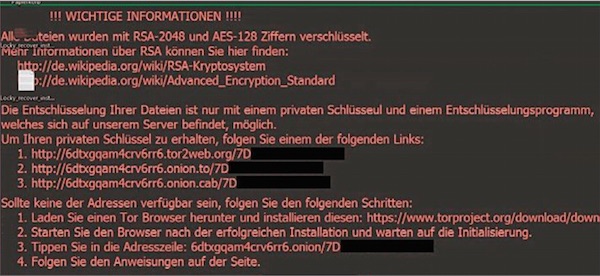

El Ransomware Locky campa libre en Europa

Si te aparece este mensaje en pantalla, te ha atacado el virus chantajista Locky. Por el momento, has perdido los datos de tu PC. Archivo adjunto Puede llegar hasta tu PC de diferentes formas: normalmente se trata de facturas que vienen enmascaradas en forma de fichero adjunto de email. Si pulsas en ellas, activas el…

¡Alerta! Millones de cuentas de Gmail y Hotmail han sido hackeadas

Noticia muy preocupante la que vamos a comentar a continuación. Debes estar alerta porque millones de cuentas de Gmail, Hotmail y Yahoo han sido hackeadas, por lo que debes tener en cuenta cambiar tu contraseña para evitar sorpresas. Lo más recomendable en estos casos es que cambies tu contraseña actual cuanto antes ya que son…

-

Entradas recientes

- Cómo añadir un índice de contenidos (TOC) en WordPress sin plugins

- Cómo tener un mouse sin tener un mouse físico (sí, es posible)

- La Guerra como Herramienta de Control: El Ciclo de las Élites y el Despertar del Pueblo

- Anonymous declara la guerra a Elon Musk

- Elon Musk promete «mejorar» X tras encuestas que muestran un alto apoyo a Zelenskyy

Enlace patrocinado

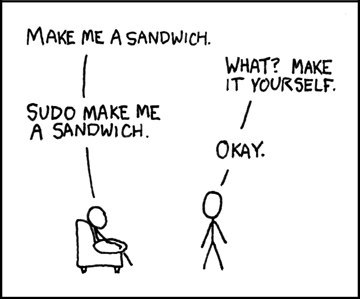

Humor

SALVEMOS LAS ABEJAS

-

Entradas recientes

- Cómo añadir un índice de contenidos (TOC) en WordPress sin plugins

- Cómo tener un mouse sin tener un mouse físico (sí, es posible)

- La Guerra como Herramienta de Control: El Ciclo de las Élites y el Despertar del Pueblo

- Anonymous declara la guerra a Elon Musk

- Elon Musk promete «mejorar» X tras encuestas que muestran un alto apoyo a Zelenskyy

Etiquetas

android anonymous audio debian Desarrollo encriptación error facebook fail2ban fail2ban-regex firewall hacking howto humor internet iptables Joomla Joomla 2.5 joomla 3.x linux mac macosx php plugin privacidad prácticas recomendables ransomware redes sociales referencia regex resolver problemas scam scripts security Seguridad streaming trucos tuneup video-streaming virus vulneración windows windows 10 wordpress zipAYUDA A SEA SEPHERD A SALVAR LAS BALLENAS Y AL CAPITAN WATSON