En febrero de 2025, el colectivo de hackers Anonymous declaró una ofensiva digital contra el magnate tecnológico Elon Musk. Esta acción surge tras una serie de controversias relacionadas con Musk, especialmente después de su adquisición y transformación de Twitter en la plataforma X. Motivaciones de Anonymous Anonymous ha expresado varias preocupaciones respecto a las acciones…

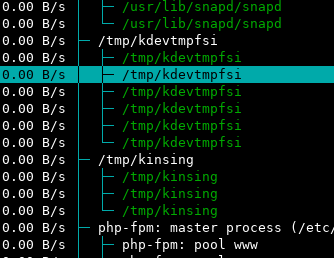

Eliminando el malware kinsing o kdevtmpfsi

Recientemente se ha descubierto un malware para linux (aunque también parece que últimamente está atacando sistemas windows) que usan vulnerabilidades de docker o de postgreSQL para infectar y reproducirse y que a su vez despliega un minero de criptomonedas en el entorno infectado. Uno de nuestros equipos, al que no le habíamos aplicado seguridad fue…

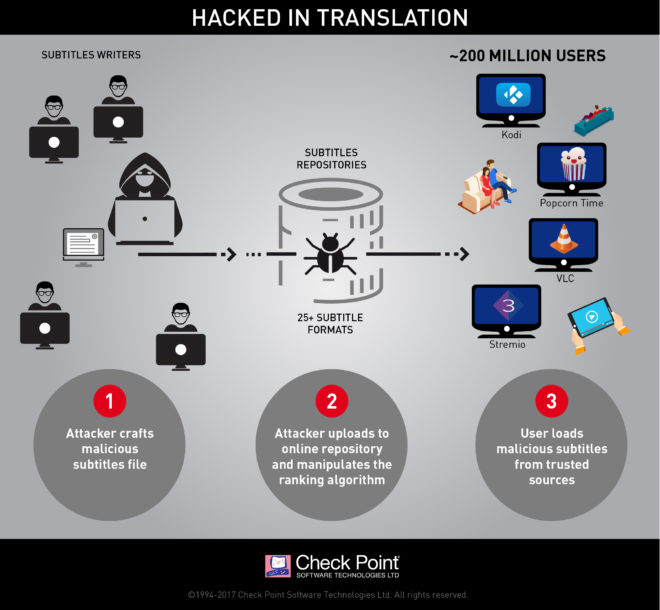

Subtítulos maliciosos permiten a los ciber-delincuentes tomar el control de tu equipo

Investigadores de Check Point han descubierto una desagradable vulnerabilidad que permite que los subtítulos usen una brecha de seguridad en dispositivos que ejecutan software de streaming como Kodi, VLC, strem.io y Popcorn Time. Es equivalente a hacer clic en «Sí» para instalar software malintencionado desde un sitio web ¡ pero sin ver el mensaje !. Los investigadores de…

Conviértete en un hacker de élite: Parte 1 Comenzando

This is post 1 of 1 in the series “Conviertete en un hacker de élite” Un hacker es alguien que tiene grandes habilidades técnicas en computación. El ser hacker es también una actitud ante la vida. Los hackers resuelven problemas y construyen cosas. Ellos creen en la libertad y la ayuda voluntaria mutua. Deja que…

Accede a la puerta trasera de Sticky keys en PC Remotos con Sticky Keys Hunter

Este bash script comprueba la disponibilidad de las sticky keys y la puerta trasera utilman. El script se conectará a un servidor RDP; enviará tanto las sticky keys como los disparadores utilman y capturas de pantalla del resultado. ¿Cómo funciona? Se conecta a RDP mediante rdesktop Envia shift 5 veces usando xdotool para desencadenar las puertas traseras en sethc.exe Envia Windows+u usando xdotool para desencadenar las puertas traseras en utilman.exe Toma pantallazos Termina la…

¡Alerta! Millones de cuentas de Gmail y Hotmail han sido hackeadas

Noticia muy preocupante la que vamos a comentar a continuación. Debes estar alerta porque millones de cuentas de Gmail, Hotmail y Yahoo han sido hackeadas, por lo que debes tener en cuenta cambiar tu contraseña para evitar sorpresas. Lo más recomendable en estos casos es que cambies tu contraseña actual cuanto antes ya que son…

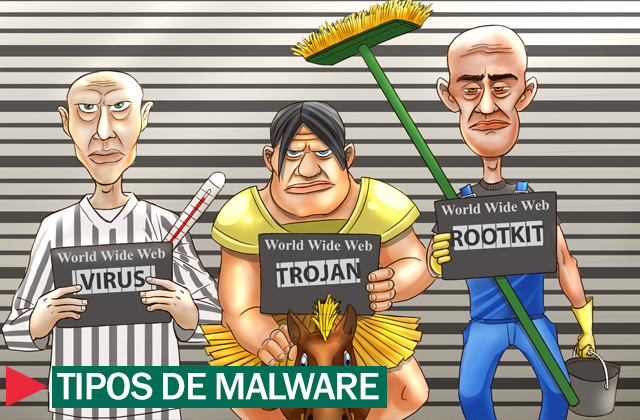

Tipos de amenazas informáticas

Para luchar contra el enemigo, es mejor conocerlo, y como a veces es complicado distinguir entre uno y otro, en este artículo trataremos de definir y diferenciar los diferentes tipos de amenazas que existen en informática, también conocidas como malware….

Jail fail2ban para bloquear ataques bruteforce de phpmyadmin

Un phpMyadmin poco seguro es uno de los mayores riesgos de la mayoría de servidores. Pero para eso está nuestro amigo fail2ban que puede ayudarnos a reducir el riesgo. Nuestro objetivo es bloquear la IP de los usuarios que realicen varios intentos fallidos de acceso. Lo primero que necesitamos es un log. Normalmente, phpmyadmin no…

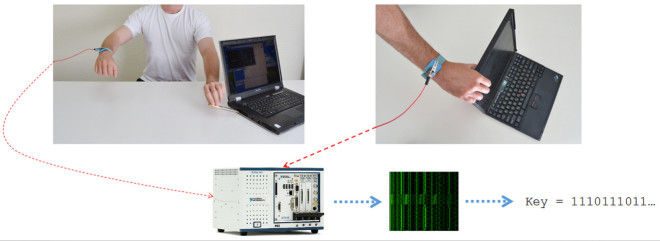

Cómo robar claves criptográficas con tan solo tocar un portátil

Fuente: http://cyberintelligence.in/steal-encryption-keys-touch-over-laptop/ Las películas de ciencia ficción han entretenido al público en gran medida, y sus ideas han sido siempre una cuestión de adaptación en la vida real. Al igual que en una película de ciencia ficción, tocar un ordenador portátil puede ser suficiente para robar claves criptográficas utilizadas para proteger los datos almacenados en…

Cómo verificar ataques DDOS con el comando netstat en Linux

Que tu servidor funcione lento puede deberse a muchas razones, desde malas configuraciones, scripts o hardware poco fiable – pero a veces puede ser debido a que alguien o algo está inunando el servidor con tráfico conocido como ataque DoS (Denial of Service) o DDoS (Distributed Denial of Service) El ataque por denegación de servicio…

-

Entradas recientes

- Cómo añadir un índice de contenidos (TOC) en WordPress sin plugins

- Cómo tener un mouse sin tener un mouse físico (sí, es posible)

- La Guerra como Herramienta de Control: El Ciclo de las Élites y el Despertar del Pueblo

- Anonymous declara la guerra a Elon Musk

- Elon Musk promete «mejorar» X tras encuestas que muestran un alto apoyo a Zelenskyy

Enlace patrocinado

Humor

SALVEMOS LAS ABEJAS

-

Entradas recientes

- Cómo añadir un índice de contenidos (TOC) en WordPress sin plugins

- Cómo tener un mouse sin tener un mouse físico (sí, es posible)

- La Guerra como Herramienta de Control: El Ciclo de las Élites y el Despertar del Pueblo

- Anonymous declara la guerra a Elon Musk

- Elon Musk promete «mejorar» X tras encuestas que muestran un alto apoyo a Zelenskyy

Etiquetas

android anonymous audio debian Desarrollo encriptación error facebook fail2ban fail2ban-regex firewall hacking howto humor internet iptables Joomla Joomla 2.5 joomla 3.x linux mac macosx php plugin privacidad prácticas recomendables ransomware redes sociales referencia regex resolver problemas scam scripts security Seguridad streaming trucos tuneup video-streaming virus vulneración windows windows 10 wordpress zipAYUDA A SEA SEPHERD A SALVAR LAS BALLENAS Y AL CAPITAN WATSON