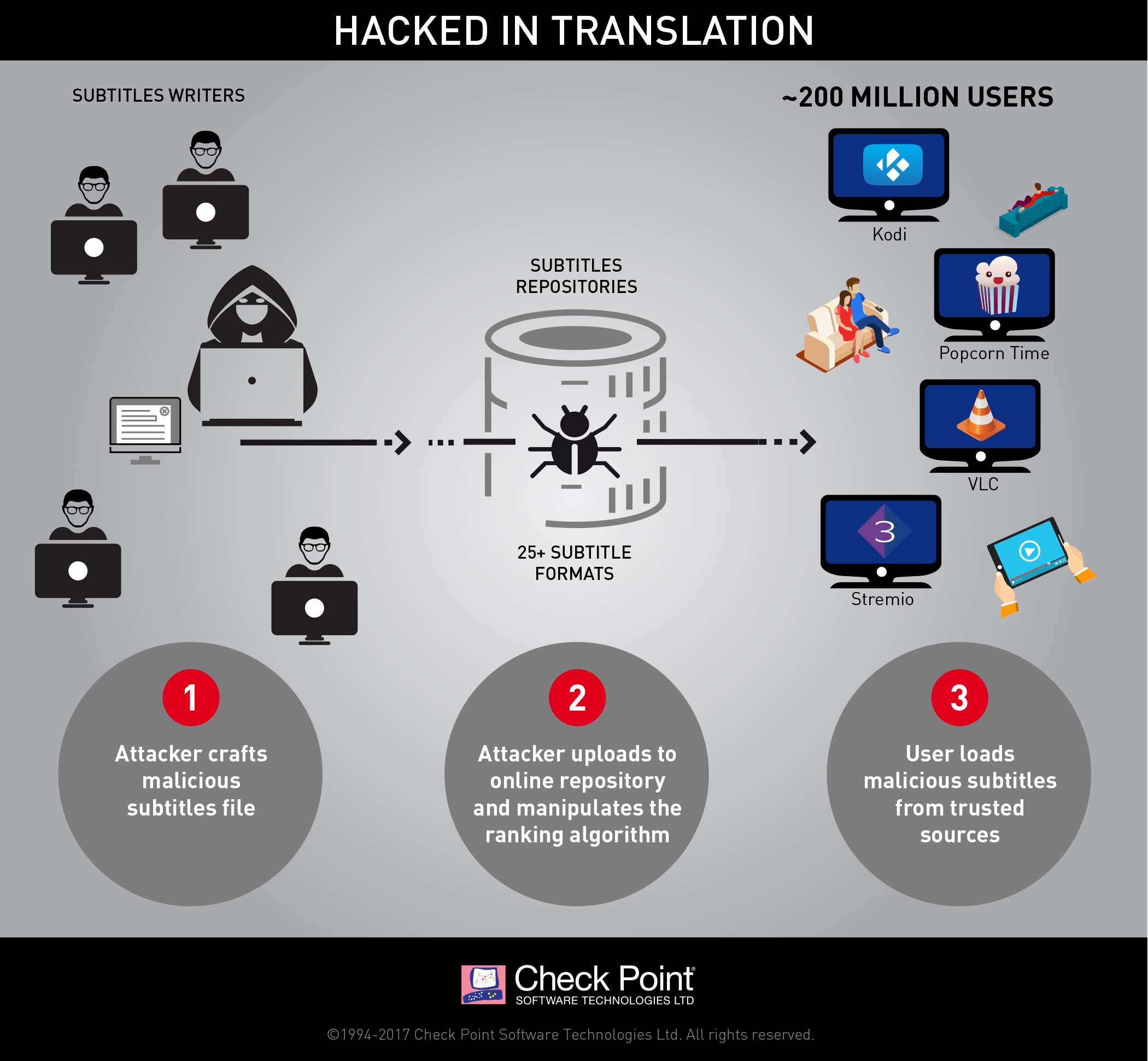

Investigadores de Check Point han descubierto una desagradable vulnerabilidad que permite que los subtítulos usen una brecha de seguridad en dispositivos que ejecutan software de streaming como Kodi, VLC, strem.io y Popcorn Time. Es equivalente a hacer clic en «Sí» para instalar software malintencionado desde un sitio web ¡ pero sin ver el mensaje !. Los investigadores de Check Point señalan que «estimamos que hay aproximadamente 200 millones de reproductores de video y streamers que actualmente ejecutan el software vulnerable, convirtiéndolo en una de las vulnerabilidades más difundidas, de fácil acceso y de resistencia cero reportadas en los últimos años». La vulnerabilidad permite al ciber-delincuente tener el control total del dispositivo.

Los investigadores de Check Point describen el vector de ataque como una cadena aparentemente inocente, de confianza, donde los usuarios eligen un subtítulo pensando que no es más que un archivo de texto. Los desarrolladores de antivirus prestan poca o ninguna atención a los formatos de archivo de subtítulos, ya que diferentes programas de streaming pueden tener 25 o más tipos de subtítulos a los que pueden acceder. Cada uno de estos diferentes formatos abre el software de streaming, y por lo tanto el dispositivo del usuario, a las vulnerabilidades. Puesto que se considera subtítulos inocentes, poco se ha hecho para reparar los agujeros de seguridad a lo largo de los años.

La difusión de los archivos de subtítulos maliciosos es extremadamente fácil ya que los subtítulos más populares se cargan automáticamente por muchos reproductores de medios de streaming. Los repositorios de subtítulos como OpenSubtitles.org clasifican e indexan los subtítulos. Los investigadores de Check Point también señalaron que era aún más fácil manipular los rankings de subtítulos en estos sitios web para asegurarse de que los archivos maliciosos se clasifican como los más altos.

Al realizar ataques a través de subtítulos, los ciber-delincuentes pueden tomar el control completo sobre cualquier dispositivo que los ejecute. A partir de este momento, el atacante puede hacer lo que quiera con la máquina de la víctima, ya sea un PC, un televisor inteligente o un dispositivo móvil. El daño potencial que el atacante puede infligir es interminable, desde robar información confidencial, instalar ransomware, ataques masivos de denegación de servicio y mucho más.

¿Qué reproductores multimedia están afectados?

Hasta la fecha, hemos probado y encontrado vulnerabilidades en cuatro de los reproductores multimedia más destacados: VLC, Kodi, Popcorn Time y Stremio. Tenemos razones para creer que existen vulnerabilidades similares en otros reproductores de medios. Seguimos las directrices de divulgación responsables e informamos de todas las vulnerabilidades y exploits a los desarrolladores de los reproductores de medios vulnerables. Algunas de ellas ya están solucionadas, mientras que otras aún están siendo investigadas. Para conceder más tiempo a los desarrolladores y que puedan abordar las vulnerabilidades, hemos decidido no publicar más detalles técnicos en este momento.