Durante la conferencia Black Hat USA 2025, la firma de ciberseguridad Zenity Labs presentó una sofisticada técnica de explotación llamada AgentFlayer. Permite que agentes tipo ChatGPT, Copilot Studio, Salesforce Einstein, Google Gemini y otros, sean manipulados sin que el usuario haga absolutamente nada —ni abrir enlaces ni interactuar con algún archivo— solo con tener su…

El riesgo cero‑clic en ChatGPT y otros agentes: cómo funciona y por qué ya no es una amenaza activa

Anonymous declara la guerra a Elon Musk

En febrero de 2025, el colectivo de hackers Anonymous declaró una ofensiva digital contra el magnate tecnológico Elon Musk. Esta acción surge tras una serie de controversias relacionadas con Musk, especialmente después de su adquisición y transformación de Twitter en la plataforma X. Motivaciones de Anonymous Anonymous ha expresado varias preocupaciones respecto a las acciones…

xz-utils y Jia Tan: El Ataque de Supply Chain Perfecto

En marzo de 2024, el mundo del software libre fue sacudido por una de las intrusiones más sofisticadas y silenciosas de la historia: el caso xz-utils y Jia Tan. A simple vista, parecía otro desarrollador contribuyendo a un proyecto open-source. Pero detrás, se escondía una operación quirúrgica que rozó la perfección en el mundo del…

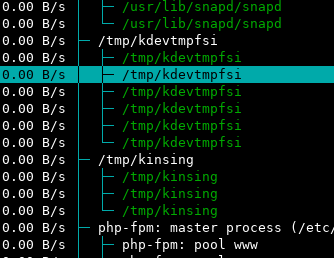

Eliminando el malware kinsing o kdevtmpfsi

Recientemente se ha descubierto un malware para linux (aunque también parece que últimamente está atacando sistemas windows) que usan vulnerabilidades de docker o de postgreSQL para infectar y reproducirse y que a su vez despliega un minero de criptomonedas en el entorno infectado. Uno de nuestros equipos, al que no le habíamos aplicado seguridad fue…

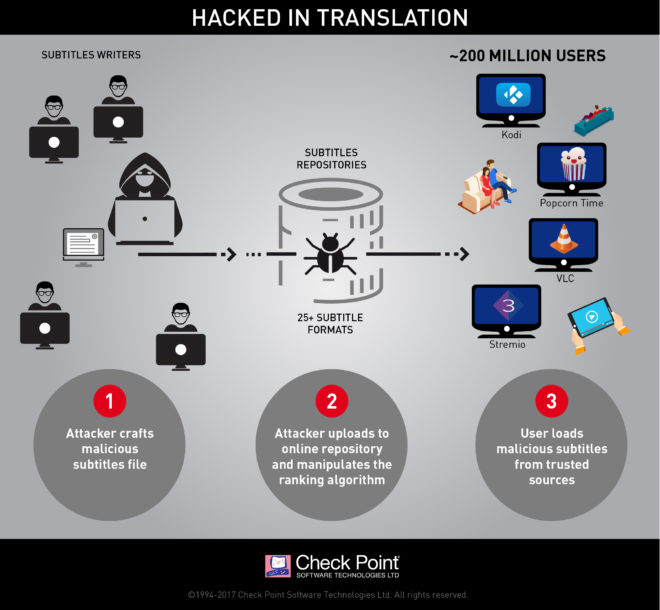

Subtítulos maliciosos permiten a los ciber-delincuentes tomar el control de tu equipo

Investigadores de Check Point han descubierto una desagradable vulnerabilidad que permite que los subtítulos usen una brecha de seguridad en dispositivos que ejecutan software de streaming como Kodi, VLC, strem.io y Popcorn Time. Es equivalente a hacer clic en «Sí» para instalar software malintencionado desde un sitio web ¡ pero sin ver el mensaje !. Los investigadores de…

Conviértete en un hacker de élite: Parte 1 Comenzando

This is post 1 of 1 in the series “Conviertete en un hacker de élite” Un hacker es alguien que tiene grandes habilidades técnicas en computación. El ser hacker es también una actitud ante la vida. Los hackers resuelven problemas y construyen cosas. Ellos creen en la libertad y la ayuda voluntaria mutua. Deja que…

Accede a la puerta trasera de Sticky keys en PC Remotos con Sticky Keys Hunter

Este bash script comprueba la disponibilidad de las sticky keys y la puerta trasera utilman. El script se conectará a un servidor RDP; enviará tanto las sticky keys como los disparadores utilman y capturas de pantalla del resultado. ¿Cómo funciona? Se conecta a RDP mediante rdesktop Envia shift 5 veces usando xdotool para desencadenar las puertas traseras en sethc.exe Envia Windows+u usando xdotool para desencadenar las puertas traseras en utilman.exe Toma pantallazos Termina la…

¡Alerta! Millones de cuentas de Gmail y Hotmail han sido hackeadas

Noticia muy preocupante la que vamos a comentar a continuación. Debes estar alerta porque millones de cuentas de Gmail, Hotmail y Yahoo han sido hackeadas, por lo que debes tener en cuenta cambiar tu contraseña para evitar sorpresas. Lo más recomendable en estos casos es que cambies tu contraseña actual cuanto antes ya que son…

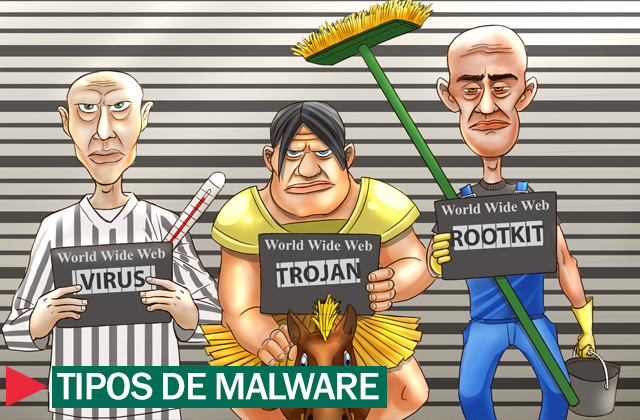

Tipos de amenazas informáticas

Para luchar contra el enemigo, es mejor conocerlo, y como a veces es complicado distinguir entre uno y otro, en este artículo trataremos de definir y diferenciar los diferentes tipos de amenazas que existen en informática, también conocidas como malware….

Jail fail2ban para bloquear ataques bruteforce de phpmyadmin

Un phpMyadmin poco seguro es uno de los mayores riesgos de la mayoría de servidores. Pero para eso está nuestro amigo fail2ban que puede ayudarnos a reducir el riesgo. Nuestro objetivo es bloquear la IP de los usuarios que realicen varios intentos fallidos de acceso. Lo primero que necesitamos es un log. Normalmente, phpmyadmin no…

-

Entradas recientes

- Riqueza, herencias y el debate sobre impuestos a los ultra-ricos

- Navarra: raíz viva de Euskal Herria

- Las Raíces de la Crisis: Ocupación, Narrativa y la Acusación de Genocidio en Palestina

- Un mundo a punto de ebullición: mapa rápido de las causas (y salidas) del caos

- El riesgo cero‑clic en ChatGPT y otros agentes: cómo funciona y por qué ya no es una amenaza activa

Enlace patrocinado

Humor

SALVEMOS LAS ABEJAS

-

Entradas recientes

- Riqueza, herencias y el debate sobre impuestos a los ultra-ricos

- Navarra: raíz viva de Euskal Herria

- Las Raíces de la Crisis: Ocupación, Narrativa y la Acusación de Genocidio en Palestina

- Un mundo a punto de ebullición: mapa rápido de las causas (y salidas) del caos

- El riesgo cero‑clic en ChatGPT y otros agentes: cómo funciona y por qué ya no es una amenaza activa

Etiquetas

android anonymous audio debian encriptación error facebook fail2ban fail2ban-regex firewall Geshi hacking howto humor internet iptables ispconfig Joomla Joomla 2.5 joomla 3.x linux mac macosx php plugin privacidad prácticas recomendables ransomware redes sociales referencia regex resolver problemas scam scripts security Seguridad trucos tuneup video-streaming virus vulneración windows windows 10 wordpress zipAYUDA A SEA SEPHERD A SALVAR LAS BALLENAS Y AL CAPITAN WATSON