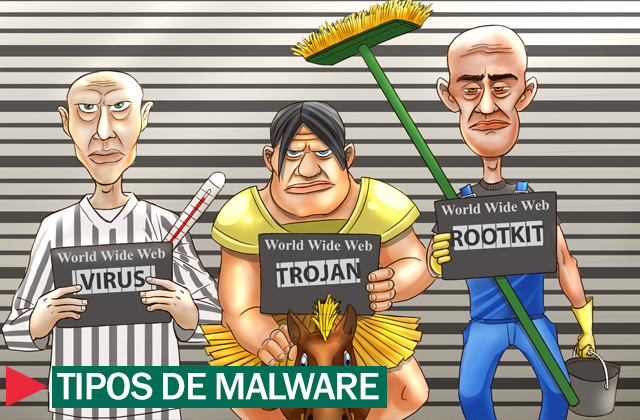

Para luchar contra el enemigo, es mejor conocerlo, y como a veces es complicado distinguir entre uno y otro, en este artículo trataremos de definir y diferenciar los diferentes tipos de amenazas que existen en informática, también conocidas como malware….

-

Entradas recientes

- Riqueza, herencias y el debate sobre impuestos a los ultra-ricos

- Navarra: raíz viva de Euskal Herria

- Las Raíces de la Crisis: Ocupación, Narrativa y la Acusación de Genocidio en Palestina

- Un mundo a punto de ebullición: mapa rápido de las causas (y salidas) del caos

- El riesgo cero‑clic en ChatGPT y otros agentes: cómo funciona y por qué ya no es una amenaza activa

Enlace patrocinado

Humor

SALVEMOS LAS ABEJAS

-

Entradas recientes

- Riqueza, herencias y el debate sobre impuestos a los ultra-ricos

- Navarra: raíz viva de Euskal Herria

- Las Raíces de la Crisis: Ocupación, Narrativa y la Acusación de Genocidio en Palestina

- Un mundo a punto de ebullición: mapa rápido de las causas (y salidas) del caos

- El riesgo cero‑clic en ChatGPT y otros agentes: cómo funciona y por qué ya no es una amenaza activa

Etiquetas

android anonymous audio debian encriptación error facebook fail2ban fail2ban-regex firewall Geshi hacking howto humor internet iptables ispconfig Joomla Joomla 2.5 joomla 3.x linux mac macosx php plugin privacidad prácticas recomendables ransomware redes sociales referencia regex resolver problemas scam scripts security Seguridad trucos tuneup video-streaming virus vulneración windows windows 10 wordpress zipAYUDA A SEA SEPHERD A SALVAR LAS BALLENAS Y AL CAPITAN WATSON