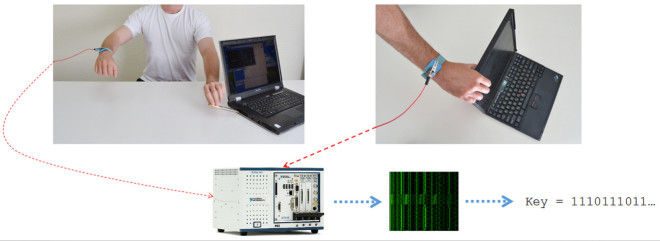

Fuente: http://cyberintelligence.in/steal-encryption-keys-touch-over-laptop/ Las películas de ciencia ficción han entretenido al público en gran medida, y sus ideas han sido siempre una cuestión de adaptación en la vida real. Al igual que en una película de ciencia ficción, tocar un ordenador portátil puede ser suficiente para robar claves criptográficas utilizadas para proteger los datos almacenados en…

Cómo robar claves criptográficas con tan solo tocar un portátil

Cómo verificar ataques DDOS con el comando netstat en Linux

Que tu servidor funcione lento puede deberse a muchas razones, desde malas configuraciones, scripts o hardware poco fiable – pero a veces puede ser debido a que alguien o algo está inunando el servidor con tráfico conocido como ataque DoS (Denial of Service) o DDoS (Distributed Denial of Service) El ataque por denegación de servicio…

w00tw00t.at.ISC.SANS.DFind:) Tu servidor está bajo ataque

Cualquiera que tenga una ip en internet está expuesto a ataques, algo muy común es ver este tipo de entradas en los logs de apache. client sent HTTP/1.1 request without hostname (see RFC2616 section 14.23): /w00tw00t.at.ISC.SANS.DFind:) Alguién o algo está intentando encontrar una vulnerabilidad en tu equipo. Para solucionarlo basta con instalar fail2ban y habilitar los filtros…

Joomla: Por qué los ficheros index.html no proporcionan seguridad

Si alguna vez has desarrollado alguna extensión en Joomla, seguro que te es familiar la regla de index.html, que es la necesidad de poner una fihero index.html «en blanco» en cada uno de los directorios que contengan ficheros PHP. Este hábito está tan arraigada en la mentalidad de los desarrolladores de Joomla que se ha…

Esconder ficheros dentro de una imagen

Comprime los archivos a esconder, obteniendo por ejemplo: source.zip Ahora escribe: copy /b pic.jpg + source.zip secretpic.jpg secretpic.jpg es una imagen real que se incluirá en el archivo zip de forma binaria, ocultando el contenido real. Para desencriptarla, nada más fácil que abrir con cualquier compresor.

-

Entradas recientes

- Riqueza, herencias y el debate sobre impuestos a los ultra-ricos

- Navarra: raíz viva de Euskal Herria

- Las Raíces de la Crisis: Ocupación, Narrativa y la Acusación de Genocidio en Palestina

- Un mundo a punto de ebullición: mapa rápido de las causas (y salidas) del caos

- El riesgo cero‑clic en ChatGPT y otros agentes: cómo funciona y por qué ya no es una amenaza activa

Enlace patrocinado

Humor

SALVEMOS LAS ABEJAS

-

Entradas recientes

- Riqueza, herencias y el debate sobre impuestos a los ultra-ricos

- Navarra: raíz viva de Euskal Herria

- Las Raíces de la Crisis: Ocupación, Narrativa y la Acusación de Genocidio en Palestina

- Un mundo a punto de ebullición: mapa rápido de las causas (y salidas) del caos

- El riesgo cero‑clic en ChatGPT y otros agentes: cómo funciona y por qué ya no es una amenaza activa

Etiquetas

android anonymous audio debian encriptación error facebook fail2ban fail2ban-regex firewall Geshi hacking howto humor internet iptables ispconfig Joomla Joomla 2.5 joomla 3.x linux mac macosx php plugin privacidad prácticas recomendables ransomware redes sociales referencia regex resolver problemas scam scripts security Seguridad trucos tuneup video-streaming virus vulneración windows windows 10 wordpress zipAYUDA A SEA SEPHERD A SALVAR LAS BALLENAS Y AL CAPITAN WATSON