Fuente: http://cyberintelligence.in/steal-encryption-keys-touch-over-laptop/

Las películas de ciencia ficción han entretenido al público en gran medida, y sus ideas han sido siempre una cuestión de adaptación en la vida real. Al igual que en una película de ciencia ficción, tocar un ordenador portátil puede ser suficiente para robar claves criptográficas utilizadas para proteger los datos almacenados en él.

Un equipo de expertos en seguridad informática de la Universidad de Tel Aviv (Israel) ha dado con un método potencialmente simple que permite robar datos de las computadoras simplemente con tocarlo, literalmente.

Formas de atacar la encriptación

Hay diferentes maneras de atacar los sistemas de encriptación. Por un lado, hay vulnerabilidades de seguridad y debilidades

en los algoritmos de cifrado que permiten averigual las claves criptográficas.

Por otro lado, las propias personas cometen fallos y tienen debilidades que lo hacen más fácil de lo que debería ser para obligarlos a ofrecer las claves para descifrar algo. Pero, estos defectos y debilidades en ninguno de los casos son necesariamente rápidos o faciles de encontrar, ya que dependen de varios factores.

Toca y victimiza cualquier ordenador

Según Eran Tromer, Daniel Genkin e Itamar Pipman, expertos en seguridad informática de la Universidad de Tel Aviv, un simple truco eléctrico es suficiente para que los piratas informáticos sofisticados tengan acceso a miles de claves cifradas tocando únicamente el chasis de la computadora.

El acceso a claves encriptadas pueden ser utilizadas para crear cientos de firmas digitales utilizadas continuamente por la gente al crear contraseñas, firmas de contratos, o tal vez más importante, la utilización de tarjetas de crédito o debito online.

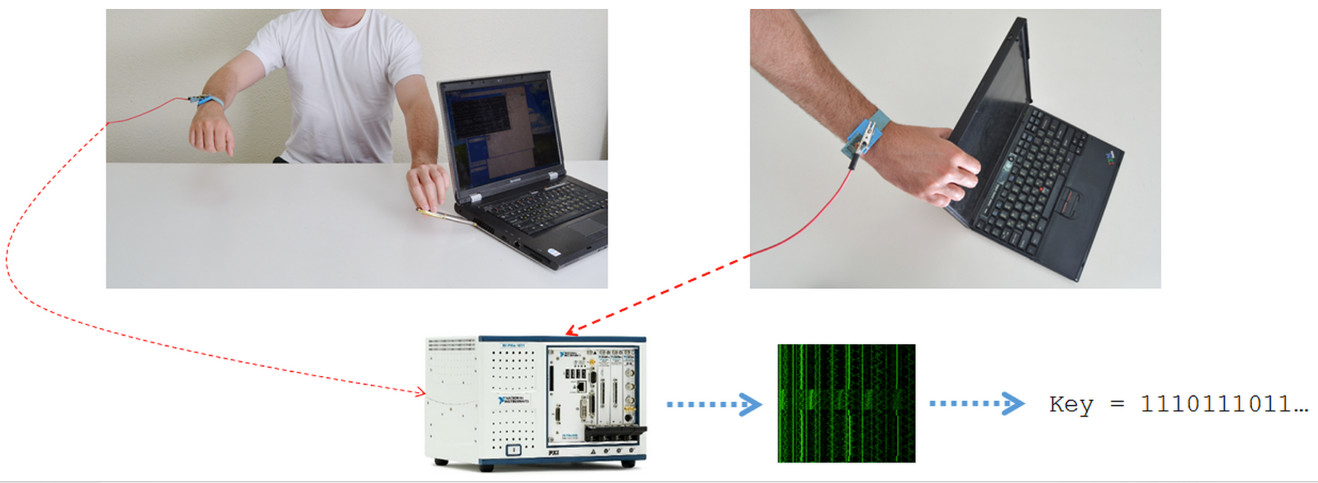

Con el fin de victimizar a cualquier ordenador, todo lo que necesitas hacer es llevar una pulsera especial digitalizadora y tocar la carcasa del sistema. La pulsera mide los pequeños cambios en el potencial eléctrico de tierra que puede revelar las más fuertes claves de cifrado, como una clave RSA de 4096 bits.

De hecho, en algunos casos, ni siquiera es necesario tocar el equipo directamente. Puedes interceptar las claves de cifrado de red mediante cables de red o video conectados. Los investigadores lo han llamado un ataque de canal lateral (side-channel attack).

Nuestros ataques utilizan canales laterales nuevos y se basan en la observación del potencial eléctrico de masa que fluctúa en muchos ordenadores de manera dependiente de la computación», escribían los investigadores del hallazgo en un documento PDF. «Un atacante puede medir esta señal al tocar el metal expuesto en el chasis de la computadora con un cable plano, o incluso con la mano. La señal también se puede medir en el extremo remoto de Ethernet, cables VGA o USB.

Los investigadores también señalaron que este ataque funciona mejor en climas cálidos, debido a la menor resistencia de los dedos sudorosos. El equipo presentará su investigación en una charla titulada «Quita las manos de mi portátil: ataques físicos de extracción de claves Side-Channel en las PC» (Get Your Hands Off My Laptop: Physical Side-Channel Key-Extraction Attacks On PCs), que tendrá lugar en el encuentro «Workshop on Cryptographic Hardware and Embedded Systems 2014 (CHES 2014)» en Corea, el día 23 de septiembre.

Según la investigación, el ataque real se puede realizar rápidamente a pesar de la frecuencia del reloj o de las fuentes de ruido de los ordenadores portátiles, los ataques completos requieren unos pocos segundos de mediciones utilizando señales de frecuencia media (alrededor de 2 MHz), o una hora utilizando señales de baja frecuencia (hasta 40 kHz).

El equipo pudieron obtener claves desde múltiples máquinas de prueba ejecutando un software de cifrado de código abierto llamado GnuPG, que implementa el estándar OpenPGP. Los resultados finales son alucinante, como escriben los investigadores:

Usando GnuPG como nuestro caso de estudio, podemos, en algunas máquinas, distinguir entre las firmas espectrales de diferentes claves secretas RSA (firma o descifrado) y extraer completamente las claves de descifrado, midiendo el potencial del chasis del ordenador portátil durante el descifrado de un texto cifrado elegido.

Aunque, la recuperación de la información era mejor cuando se utilizaba equipo de laboratorio de alta gama. Los investigadores también ejecutaron con éxito este ataque mediante el uso de un teléfono inteligente conectado al blindaje Ethernet a través de su puerto de auriculares, que encontraron suficiente en algunos escenarios.

La buena noticia es que por el momento no hay que preocuparse de que amigos de lo ajeno roben tus datos, porque la técnica se centra principalmente en el software de cifrado de GnuPG, que ya tiene un parche listo para solucionar el problema que limiten los efectos. Los atacantes también tienen que monitorear los cambios de energía eléctrica durante el proceso de descifrado, por lo que apoderarse de sus datos no es tán sencillo.