No hace falta imaginar una sala secreta con un plan único para explicar el ciclo. Lo que vemos en las noticias, en los datos y en los mecanismos institucionales apunta más bien a una constelación de élites económicas, políticas y tecnológicas que, sin ser un “gobierno oculto” monolítico, comparten incentivos, se coordinan cuando conviene y…

Navarra: raíz viva de Euskal Herria

Hablar de Navarra como parte de Euskal Herria no es una cuestión de ideología contemporánea, sino de historia, lengua y cultura compartidas a lo largo de más de un milenio. El propio término Euskal Herria significa literalmente “la tierra del euskera” o “el pueblo que habla euskera”, una definición cultural que trasciende las fronteras administrativas actuales. Bajo…

Las Raíces de la Crisis: Ocupación, Narrativa y la Acusación de Genocidio en Palestina

Cuando se observa el conflicto israelí-palestino, es fácil perderse en la espiral de violencia inmediata. Sin embargo, para comprender la profundidad de la crisis actual, es esencial excavar en sus raíces: no solo en las décadas de ocupación, sino en las narrativas que se utilizan para justificarla. Este artículo no busca equiparar sufrimiento, sino analizar…

Un mundo a punto de ebullición: mapa rápido de las causas (y salidas) del caos

Del Sahel a Ucrania, de Gaza a Myanmar y Sudán, el planeta encadena guerras y crisis humanitarias mientras sube la temperatura, literal y política. Los datos pintan un cuadro inquietante: 2024 fue el año más cálido jamás registrado y el primero en promediar >1,5 °C sobre la era preindustrial; la década 2015-2024 es la más…

El riesgo cero‑clic en ChatGPT y otros agentes: cómo funciona y por qué ya no es una amenaza activa

Durante la conferencia Black Hat USA 2025, la firma de ciberseguridad Zenity Labs presentó una sofisticada técnica de explotación llamada AgentFlayer. Permite que agentes tipo ChatGPT, Copilot Studio, Salesforce Einstein, Google Gemini y otros, sean manipulados sin que el usuario haga absolutamente nada —ni abrir enlaces ni interactuar con algún archivo— solo con tener su…

Aceptar Cookies: El Riesgo Invisible para tu Privacidad y Seguridad

Aceptar cookies sin leer es como firmar un contrato en blanco. Si te importa la privacidad y la seguridad, deja de pulsar “Aceptar todo” de forma automática. Dedicar unos segundos a revisar qué aceptas puede proteger tu vida digital….

El capitalismo es el peor de los sistemas en un mundo finito

Vivimos en un planeta limitado, pero bajo un sistema económico que sólo entiende de crecimiento perpetuo. El capitalismo, basado en la acumulación y expansión constante, choca de frente con la realidad física de un mundo cuyos recursos son finitos. Esta contradicción no es un detalle menor: es el origen de las crisis ecológicas, sociales y…

Cómo añadir un índice de contenidos (TOC) en WordPress sin plugins

¿Cansado de instalar plugins pesados solo para tener un simple índice en tus entradas? ¿Te molesta que cada plugin traiga opciones SEO, scripts innecesarios o banners publicitarios?Aquí te enseño cómo crear un Table of Contents (TOC) simple y eficaz sin plugins, usando solo un poco de PHP. Qué vamos a conseguir Un índice como este…

Cómo tener un mouse sin tener un mouse físico (sí, es posible)

Estás delante de un PC con Windows y, por lo que sea, no tienes ratón. Ni USB, ni Bluetooth, ni touchpad. Y encima necesitas hacer clic para aceptar algo urgente (como una conexión por AnyDesk). ¿Estamos perdidos? Para nada. Windows tiene una funcionalidad oculta (bueno, semioculta) llamada Mouse Keys. Con ella puedes mover el cursor,…

La Guerra como Herramienta de Control: El Ciclo de las Élites y el Despertar del Pueblo

Las sociedades han sido testigos, a lo largo de la historia, de ciclos repetitivos de abuso de poder, descontento social y conflictos bélicos. En este contexto, la frase destaca un patrón en el que las élites, cuando perciben que la población comienza a cuestionar su dominio y rechazar su opresión, encuentran en la guerra un…

-

Entradas recientes

- Riqueza, herencias y el debate sobre impuestos a los ultra-ricos

- Navarra: raíz viva de Euskal Herria

- Las Raíces de la Crisis: Ocupación, Narrativa y la Acusación de Genocidio en Palestina

- Un mundo a punto de ebullición: mapa rápido de las causas (y salidas) del caos

- El riesgo cero‑clic en ChatGPT y otros agentes: cómo funciona y por qué ya no es una amenaza activa

Enlace patrocinado

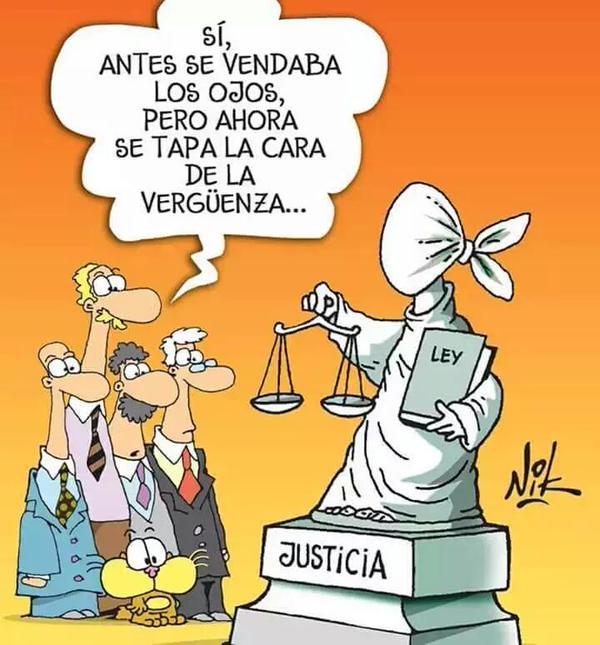

Humor

SALVEMOS LAS ABEJAS

-

Entradas recientes

- Riqueza, herencias y el debate sobre impuestos a los ultra-ricos

- Navarra: raíz viva de Euskal Herria

- Las Raíces de la Crisis: Ocupación, Narrativa y la Acusación de Genocidio en Palestina

- Un mundo a punto de ebullición: mapa rápido de las causas (y salidas) del caos

- El riesgo cero‑clic en ChatGPT y otros agentes: cómo funciona y por qué ya no es una amenaza activa

Etiquetas

android anonymous audio debian encriptación error facebook fail2ban fail2ban-regex firewall Geshi hacking howto humor internet iptables ispconfig Joomla Joomla 2.5 joomla 3.x linux mac macosx php plugin privacidad prácticas recomendables ransomware redes sociales referencia regex resolver problemas scam scripts security Seguridad trucos tuneup video-streaming virus vulneración windows windows 10 wordpress zipAYUDA A SEA SEPHERD A SALVAR LAS BALLENAS Y AL CAPITAN WATSON